Scan Target을 통해 Scan 할 대상인 Instance 혹은 Container Image를 정하고 Scan Recipe를 정의 하여 어떻게 Scan을 할지 정의합니다. Scan Service는 대상 Instance에서 Scan을 실행하고 식별된 취약성에 대한 자세한 정보와 Instance의 전반적인 보안을 개선하기 위한 권장사항이 포함된 Report를 제공합니다, 또한 Scan Service에서 식별한 취약점(Vulnerability)을 지속적으로 모니터링하고 경고하는 Cloud Guard와 통합할 수 있습니다.

정책 생성

VSS-Policy

Compute (Host) Scanning Policy

Allow group <domain-name>/<group-name> to manage vss-family in tenancy

Allow service vulnerability-scanning-service to manage instances in tenancy

Allow service vulnerability-scanning-service to read compartments in tenancy

Allow service vulnerability-scanning-service to read vnics in tenancy

Allow service vulnerability-scanning-service to read vnic-attachments in tenancyContainer Image Scanning Policy

Allow group <domain-name>/<group-name> to manage vss-family in tenancy

Allow service vulnerability-scanning-service to read repos in tenancy

Allow service vulnerability-scanning-service to read compartments in tenancy

Instance Vulnerability Scanning Plugin 확인

취약성을 스캔할 인스턴스의 오라클 클라우드 에이전트에서 취약성 스캐닝을 실행합니다.

Scan Recipe 생성

스캔에 대한 매개변수를 정의하는 스캔 레시피 생성

Type은 Compute Instance에 대해서 사용할 것이기 때문에 Compute를 사용합니다. 그리고 Well-Known Port의 Top 1000 Ports를 Port Scannin 하도록 설정합니다.

에이전트 기반 스캔을 활성화하여 대상 인스턴스에서 취약성, CIS 준수 및 열린 포트를 확인할 수 있는 스캔 플러그인을 활성화합니다. OCI 클라우드 에이전트 또는 자체 Qualys 라이선스 가져오기를 선택할 수 있습니다. 그런 다음 CIS 벤치마킹을 위해 엄격, 중간, 경량 프로필 중에서 선택할 수 있습니다. Strict 프로필을 설정하겠습니다.

매일 마다 스캔을 할 수 있도록 Daily로 설정합니다.

Target 생성

레시피가 완료되면 스캔 대상을 생성합니다.

스캔 서비스는 동일한 컴파트먼트에 결과를 저장합니다 그렇기 때문에 해당 컴파트먼트에서만 스캔 결과를 확인할 수 있습니다, 즉 루트 컴파트먼트로 지정해놓으면 루트 컴파트먼트 사용자만이 결과를 확인할 수 있습니다.

Create in Compartment와 Target Compartment는 착각 하면 안됩니다.

Target Compartment는 Target으로 정한 Compatment의 Instance를 스캔한다는 의미입니다.

Scan Result를 통해 각 컴퓨트 인스턴스에서 식별된 문제에 대한 세부정보를 확인할 수 있습니다.

열려있는 포트 수, CIS 벤치마크 준수 및 선택한 호스트에서 식별된 문제와 같은 세부 정보를 확인할 수 있습니다.

포트를 확인 후 보안 여부 또는 관련 문제가 확인되었는지 확인할 수 있습니다.

CIS 벤치마크 결과를 검토하여 호스트가 필요한 보안 표준을 충족하는지 확인할 수 있습니다.

취약성 보고서 탭을 확인 하면 식별된 문제 또는 CVE를 볼 수 있습니다.

확인된 각 CVE를 해결하기 위한 자세한 내용과 해결 방법을 확인할 수 있습니다.

CVE 정보를 기반한 취약점을 확인 할 수 있으며, 취약점를 클릭하면, 실제 CVE 데이터 베이스로 이동하여, 상세 정보를 확인 할 수 있습니다.

공급업체에서 제공하는 패치나 업데이트를 확인하고 적용합니다

컴퓨트 인스턴스의 전반적인 보안을 강화하고 사전 예방적인 조치를 취하여 위험을 줄이기 위해서는 취약점을 해결하는 것이 중요합니다.

보안조치를 정기적으로 모니터링 하고 업데이트 함으로써 컴퓨팅 인스턴스 및 포함된 데이터에 대한 높은 수준의 보호를 제공합니다.

Cloud Guard 통합

결과를 서비스 자체에서 확인할 수 있으나 Cloud Guard 대시보드에 식별된 문제를 표시하기 위해 스캔 서비스를 Cloud Guard와 통합하기 위해 수행해야 하는 작업을 보여드리겠습니다.

Recipe 복제

Root compatment에서 Recipe를 선택합니다.

Clone을 눌러 복사 할 Child Compartment를 선택합니다, Clone을 하는 이유는 Recipe를 복사하여 내가 사용하는 컴파트먼트에서 Recipe를 커스터마이징하여 사용할 수 있기 때문에 진행합니다.

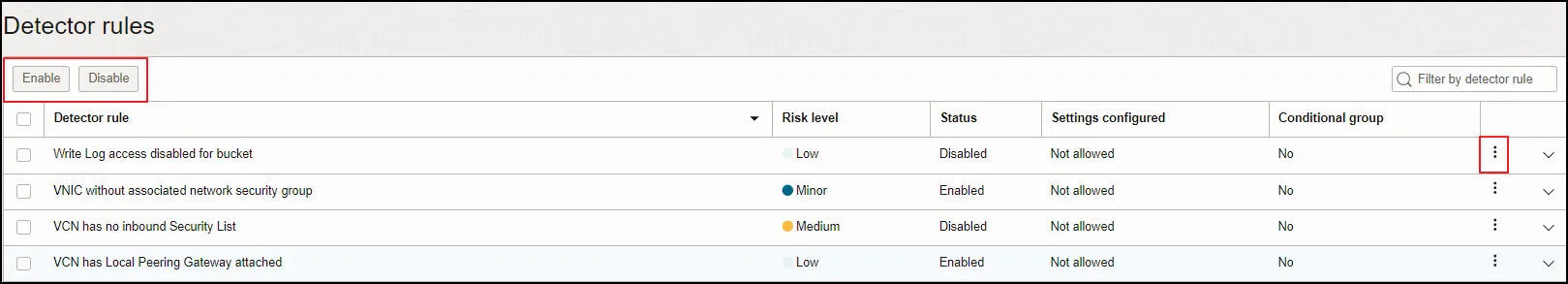

생성한 레시피로 이동하고 여기서는 감지 요구사항에 따라 규칙을 사용 및 사용 안함으로 설정할 수 있습니다.

또한 케밥 아이콘에서 특정 리소스를 감지하지 않도록 추가 조건을 작성할 수 있습니다.

Cloud Gaurd에서 Target을 생성합니다.

Target에서 사용할 Recipe를 선택합니다.

OCI Configuration Detector Recipe내에 아래 세개의 scan detector rule을 Enabled시키면 Vulnerability Scanning에서 스캔된 취약점을 Cloud Guard에서 Problems으로 조회할 수 있습니다.

'OCI > Security' 카테고리의 다른 글

| OCI WAF -2 공격 및 방어 테스트 (0) | 2024.10.27 |

|---|---|

| OCI WAF -1 (1) | 2024.10.27 |

| OCI 방화벽 설정 (0) | 2024.10.27 |

| 특정 IP Console 접속 차단과 허용 (0) | 2024.05.29 |