AWS의 경우 IAM User에게 정책을 통하여 특정 IP대역에 접속하지 못하도록 설정할 수 있습니다.

https://docs.aws.amazon.com/ko_kr/IAM/latest/UserGuide/reference_policies_examples_aws_deny-ip.html

OCI의 경우에도 특정 IP 대역의 사용자가 Console에 접속 차단 및 허용이 모두 가능합니다.

OCI IAM은 네트워크 경계를 제공하고 네트워크 소스를 사용하면 요청자의 IP 주소에 따라 특정 OCI 리소스, Console에 대한 액세스 제한을 할 수 있습니다.

네트워크 경계를 사인온 정책과 함께 사용하여 OCI Console에 대한 액세스를 차단하거나 허용할 수 있습니다.

주의사항: Sign-on policy를 변경하게 되면 계정이 잠길 수 있습니다. 사인온 규칙 우선 순위는 매우 중요하므로 신중하게 고려해야 합니다. 별도의 브라우저 세션을 열어 관리 자격증명을 인증하고 설명된 접근 방식을 테스트하는 것이 좋습니다.

네트워크 경계 작동 방식

- 네트워크 경계를 기반으로 액세스를 허용합니다.

- 해당 조건이 충족하지 않으면 액세스를 거부 합니다.

특정 IP Console 차단

Network Perimeters 생성

- Network Perimeters 생성

Sign-on policies 설정

- Sign-on policies에서 Security Policy for OCI Console을 선택합니다.

2. Add sign-on rule을 선택합니다.

3. Continue 선택하여 Rule을 생성합니다.

4. Rule Name을 작성합니다.

5. Restrict to the following network perimeters 선택한 후 앞서 생성했던 Network perimeter을 선택합니다.

Exclude users에서 예외의 사용자를 꼭 추가합니다. 테스트 진행 시 계정 접속이 불가능해 질 수 있으니 해당 규칙이 적용

되지 않을 사용자를 선택합니다.

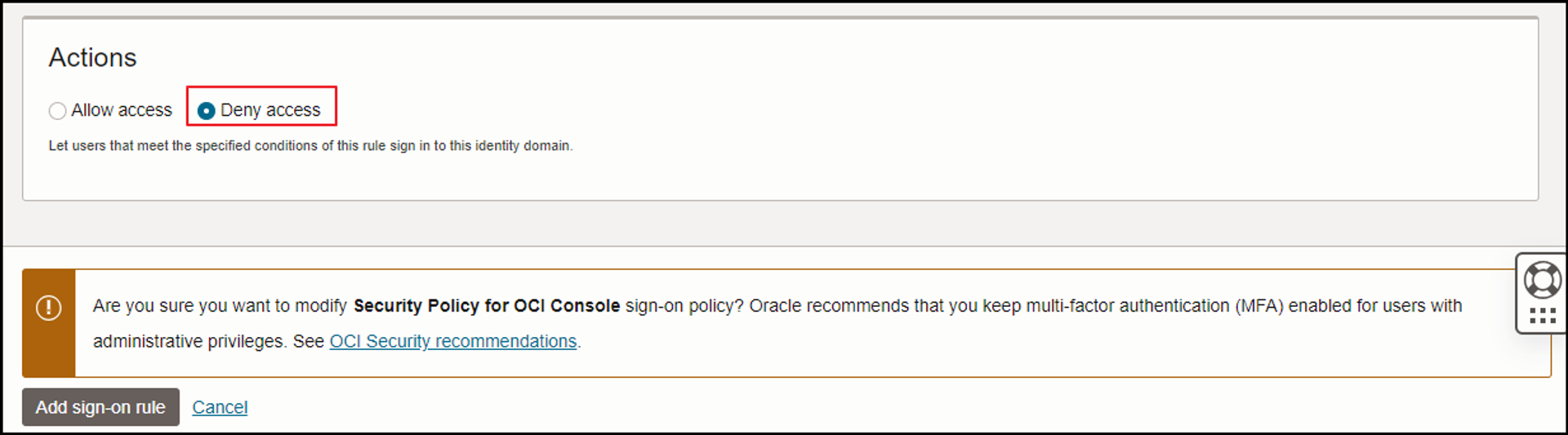

6. Deny Access를 선택한 후 Add sign-on rule을 선택합니다.

해당 설정을 하게 되면 내가 생성했던 네트워크 경계에 대한 IP를 가지고 있는 사용자는 접속을 차단하게 됩니다.

7. 생성한 Rule과 Edit priority를 선택합니다.

8. 생성한 Rule의 우선순위를 위로 올려줍니다.

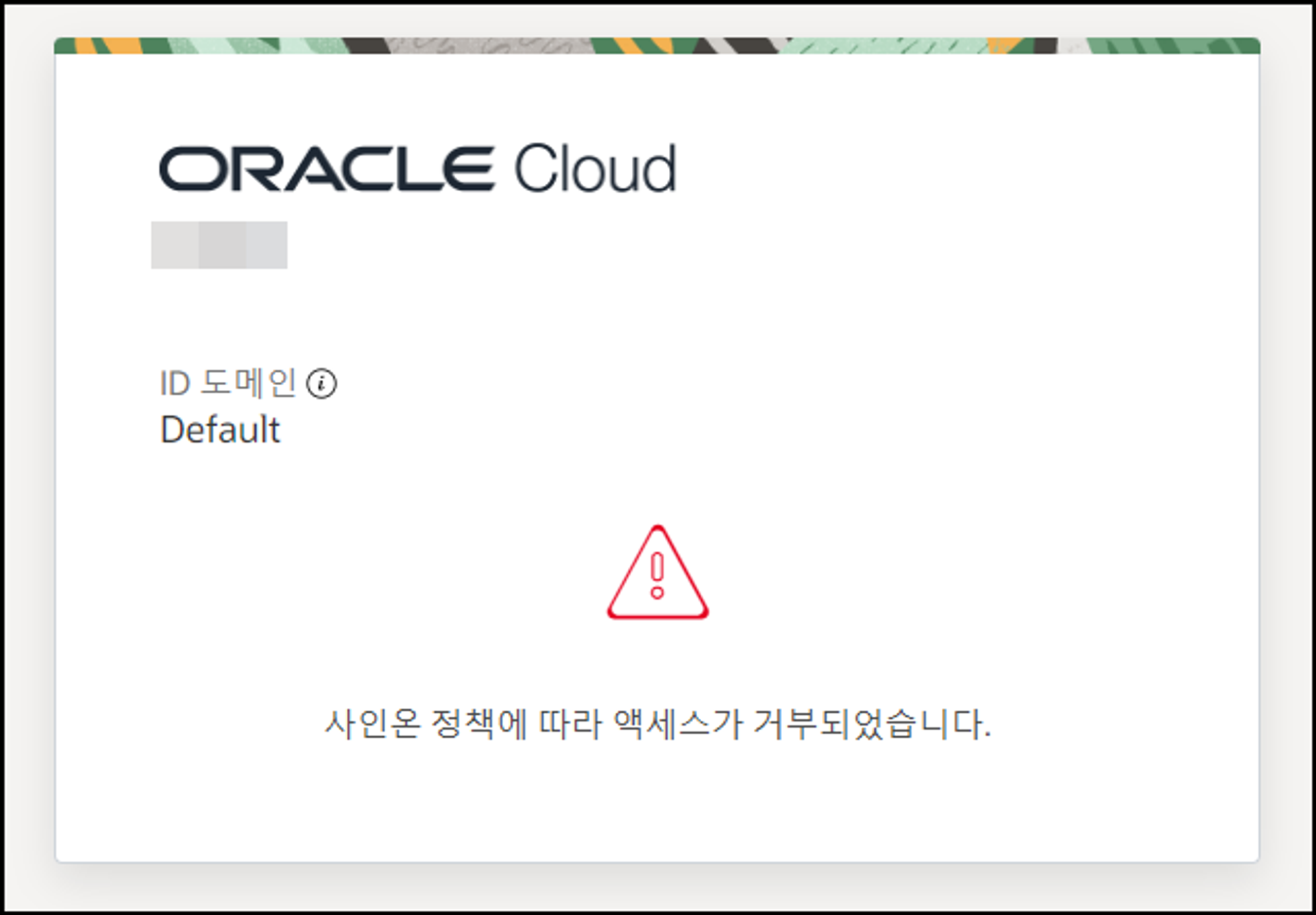

9. 네트워크 경계에서 설정한 IP 대역으로 콘솔에 접속을 시도합니다.

앞서 생성한 네트워크 경계가 아니기 때문에 정상적으로 콘솔에 로그인이 불가능한 것을 확인할 수 있습니다.

특정 IP Console 허용

Network Perimeters 생성

- 추가적으로 0.0.0.0/0 Network Perimeters 생성합니다.

Sign-on policies 설정

- 기존에 생성해두었던 Blacklist-Rule의 네트워크 경계를 0.0.0.0/0으로 수정합니다.

2. 특정 IP 대역의 허용을 위한 Sign-on rule을 생성합니다.

정리하자면 Blacklist-Rule에는 모든 네트워크 대역에서 접속이 차단하였고 Whitelist-Rule에서는 해당 네트워크 IP 대역에서는 접속이 가능하게끔 설정하였다.

항상 테스트시에는 예외 사용자를 둬서 접속이 불가능한 일이 없게끔 미연에 방지해야한다

우선순위 설정

주의사항: 화이트리스트의 우선순위를 제일 1순위로 둬야하고 2순위로는 모든 IP에 대한 console 접근차단을 둬야 한다

테스트 결과

- 지정하지 않은 IP의 경우 접속이 불가능하다

2. 지정한 IP의 경우 정상적으로 접속이 가능하다.

'OCI > Security' 카테고리의 다른 글

| OCI WAF -2 공격 및 방어 테스트 (0) | 2024.10.27 |

|---|---|

| OCI WAF -1 (1) | 2024.10.27 |

| OCI 방화벽 설정 (0) | 2024.10.27 |

| OCI Vulnerability Scanning (0) | 2024.10.22 |